jauchzen ächzen andersmachen

„Protestperlen“ ist ein Geschenk für Ulrike Bergermann zum 60. Geburtstag.

Mit „Protest“ und „Perlen“ scheinen uns die vielfältigen Relationen treffend charakterisiert, die Ulrike mit

Menschen aus unterschiedlichsten Feldern verbindet.

Gemeinsam jauchzen wir, ächzen wir und gemeinsam wollen wir Dinge andersmachen!

Um Ulrike und ihre Großartigkeit zu feiern, haben wir Freund*innen und Kolleg*innen eingeladen Perlen

für diese Website beizutragen – Euch allen sei herzlich gedankt!

Initiative, Idee, Konzept und Koordination:

Andrea Seier, Christine Krischan Hanke, Henriette Gunkel, Nanna Heidenreich, Sybille Bauriedl.

Graphisches Konzept, Layout und Umsetzung:

Fritz Laszlo Weber.

28.02.2024

Mit Beiträgen von

Protestperlen, die auf diesem Computer noch nicht besucht wurden, haben einen leuchtenden Schatten.

Nach dem Besuch verschwindet der Schatten. So sind unbesuchte Protestperlen leicht visuell erkennen.

Der Speicher für besuchte Protestperlen kann über diesen Link zurückgesetzt werden.

Danach leuchten wieder alle Perlen.

Urheberrechtshinweis

Es wurden alle Anstrengungen unternommen, die Urheber*innen für eine Erlaubnis zur Reproduktion zu kontaktieren. Sollten Sie trotzdem auf eine Urheberrechtsverletzung aufmerksam werden, bitten wir um einen entsprechenden Hinweis.

Impressum

Andrea Seier, Christine Hanke, Henriette Gunkel, Nanna Heidenreich, Sybille Bauriedl

c/o Christine Hanke

Universität Bayreuth

Medienwissenschaft

Universitätsstraße 30

95447 Bayreuth

E-Mail-Adresse: protest [at] protestperlen.net

Datenschutzerklärung

Andrea Seier, Christine Hanke, Henriette Gunkel, Nanna Heidenreich, Sybille Bauriedl

E-Mail-Adresse: protest [at] protestperlen.netDie nachfolgende Übersicht fasst die Arten der verarbeiteten Daten und die Zwecke ihrer Verarbeitung zusammen und verweist auf die betroffenen Personen.

Maßgebliche Rechtsgrundlagen nach der DSGVO: Im Folgenden erhalten Sie eine Übersicht der Rechtsgrundlagen der DSGVO, auf deren Basis wir personenbezogene Daten verarbeiten. Bitte nehmen Sie zur Kenntnis, dass neben den Regelungen der DSGVO nationale Datenschutzvorgaben in Ihrem bzw. unserem Wohn- oder Sitzland gelten können. Sollten ferner im Einzelfall speziellere Rechtsgrundlagen maßgeblich sein, teilen wir Ihnen diese in der Datenschutzerklärung mit.

Nationale Datenschutzregelungen in Deutschland: Zusätzlich zu den Datenschutzregelungen der DSGVO gelten nationale Regelungen zum Datenschutz in Deutschland. Hierzu gehört insbesondere das Gesetz zum Schutz vor Missbrauch personenbezogener Daten bei der Datenverarbeitung (Bundesdatenschutzgesetz – BDSG). Das BDSG enthält insbesondere Spezialregelungen zum Recht auf Auskunft, zum Recht auf Löschung, zum Widerspruchsrecht, zur Verarbeitung besonderer Kategorien personenbezogener Daten, zur Verarbeitung für andere Zwecke und zur Übermittlung sowie automatisierten Entscheidungsfindung im Einzelfall einschließlich Profiling. Ferner können Landesdatenschutzgesetze der einzelnen Bundesländer zur Anwendung gelangen.

Hinweis auf Geltung DSGVO und Schweizer DSG: Diese Datenschutzhinweise dienen sowohl der Informationserteilung nach dem schweizerischen Bundesgesetz über den Datenschutz (Schweizer DSG) als auch nach der Datenschutzgrundverordnung (DSGVO). Aus diesem Grund bitten wir Sie zu beachten, dass aufgrund der breiteren räumlichen Anwendung und Verständlichkeit die Begriffe der DSGVO verwendet werden. Insbesondere statt der im Schweizer DSG verwendeten Begriffe „Bearbeitung" von „Personendaten", "überwiegendes Interesse" und "besonders schützenswerte Personendaten" werden die in der DSGVO verwendeten Begriffe „Verarbeitung" von „personenbezogenen Daten" sowie "berechtigtes Interesse" und "besondere Kategorien von Daten" verwendet. Die gesetzliche Bedeutung der Begriffe wird jedoch im Rahmen der Geltung des Schweizer DSG weiterhin nach dem Schweizer DSG bestimmt.

Wir treffen nach Maßgabe der gesetzlichen Vorgaben unter Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeiten und des Ausmaßes der Bedrohung der Rechte und Freiheiten natürlicher Personen geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten.

Zu den Maßnahmen gehören insbesondere die Sicherung der Vertraulichkeit, Integrität und Verfügbarkeit von Daten durch Kontrolle des physischen und elektronischen Zugangs zu den Daten als auch des sie betreffenden Zugriffs, der Eingabe, der Weitergabe, der Sicherung der Verfügbarkeit und ihrer Trennung. Des Weiteren haben wir Verfahren eingerichtet, die eine Wahrnehmung von Betroffenenrechten, die Löschung von Daten und Reaktionen auf die Gefährdung der Daten gewährleisten. Ferner berücksichtigen wir den Schutz personenbezogener Daten bereits bei der Entwicklung bzw. Auswahl von Hardware, Software sowie Verfahren entsprechend dem Prinzip des Datenschutzes, durch Technikgestaltung und durch datenschutzfreundliche Voreinstellungen.

Kürzung der IP-Adresse: Sofern IP-Adressen von uns oder von den eingesetzten Dienstleistern und Technologien verarbeitet werden und die Verarbeitung einer vollständigen IP-Adresse nicht erforderlich ist, wird die IP-Adresse gekürzt (auch als "IP-Masking" bezeichnet). Hierbei werden die letzten beiden Ziffern, bzw. der letzte Teil der IP-Adresse nach einem Punkt entfernt, bzw. durch Platzhalter ersetzt. Mit der Kürzung der IP-Adresse soll die Identifizierung einer Person anhand ihrer IP-Adresse verhindert oder wesentlich erschwert werden.

TLS/SSL-Verschlüsselung (https): Um die Daten der Benutzer*innen, die über unsere Online-Dienste übertragen werden, zu schützen, verwenden wir TLS/SSL-Verschlüsselung. Secure Sockets Layer (SSL) ist die Standardtechnologie zur Sicherung von Internetverbindungen durch Verschlüsselung der zwischen einer Website oder App und einem Browser (oder zwischen zwei Servern) übertragenen Daten. Transport Layer Security (TLS) ist eine aktualisierte und sicherere Version von SSL. Hyper Text Transfer Protocol Secure (HTTPS) wird in der URL angezeigt, wenn eine Website durch ein SSL/TLS-Zertifikat gesichert ist.

Im Rahmen unserer Verarbeitung von personenbezogenen Daten kommt es vor, dass die Daten an andere Stellen, Unternehmen, rechtlich selbstständige Organisationseinheiten oder Personen übermittelt oder sie ihnen gegenüber offengelegt werden. Zu den Empfänger*innen dieser Daten können z. B. mit IT-Aufgaben beauftragte Dienstleister oder Anbieter von Diensten und Inhalten, die in eine Webseite eingebunden werden, gehören. In solchen Fällen beachten wir die gesetzlichen Vorgaben und schließen insbesondere entsprechende Verträge bzw. Vereinbarungen, die dem Schutz Ihrer Daten dienen, mit den Empfänger*innen Ihrer Daten ab.

Rechte der betroffenen Personen aus der DSGVO: Ihnen stehen als Betroffene nach der DSGVO verschiedene Rechte zu, die sich insbesondere aus Art. 15 bis 21 DSGVO ergeben:

Cookies sind kleine Textdateien, bzw. sonstige Speichervermerke, die Informationen auf Endgeräten speichern und Informationen aus den Endgeräten auslesen. Z. B. um den Login-Status in einem Nutzungskonto, einen Warenkorbinhalt in einem E-Shop, die aufgerufenen Inhalte oder verwendete Funktionen eines Onlineangebotes speichern. Cookies können ferner zu unterschiedlichen Zwecken eingesetzt werden, z. B. zu Zwecken der Funktionsfähigkeit, Sicherheit und Komfort von Onlineangeboten sowie der Erstellung von Analysen der Besucherströme.

Hinweise zur Einwilligung: Wir setzen Cookies im Einklang mit den gesetzlichen Vorschriften ein. Daher holen wir von den Nutzer*innen eine vorhergehende Einwilligung ein, außer wenn diese gesetzlich nicht gefordert ist. Eine Einwilligung ist insbesondere nicht notwendig, wenn das Speichern und das Auslesen der Informationen, also auch von Cookies, unbedingt erforderlich sind, um dem den Nutzer*innen einen von ihnen ausdrücklich gewünschten Telemediendienst (also unser Onlineangebot) zur Verfügung zu stellen. Zu den unbedingt erforderlichen Cookies gehören in der Regel Cookies mit Funktionen, die der Anzeige und Lauffähigkeit des Onlineangebotes , dem Lastausgleich, der Sicherheit, der Speicherung der Präferenzen und Auswahlmöglichkeiten der Nutzer*innen oder ähnlichen mit der Bereitstellung der Haupt- und Nebenfunktionen des von den Nutzer*innen angeforderten Onlineangebotes zusammenhängenden Zwecken dienen. Die widerrufliche Einwilligung wird gegenüber den Nutzer*innen deutlich kommuniziert und enthält die Informationen zu der jeweiligen Cookie-Nutzung.

Hinweise zu datenschutzrechtlichen Rechtsgrundlagen: Auf welcher datenschutzrechtlichen Rechtsgrundlage wir die personenbezogenen Daten der Nutzer*innen mit Hilfe von Cookies verarbeiten, hängt davon ab, ob wir Nutzer*innen um eine Einwilligung bitten. Falls die Nutzer*innen einwilligen, ist die Rechtsgrundlage der Verarbeitung Ihrer Daten die erklärte Einwilligung. Andernfalls werden die mithilfe von Cookies verarbeiteten Daten auf Grundlage unserer berechtigten Interessen (z. B. an einem betriebswirtschaftlichen Betrieb unseres Onlineangebotes und Verbesserung seiner Nutzbarkeit) verarbeitet oder, wenn dies im Rahmen der Erfüllung unserer vertraglichen Pflichten erfolgt, wenn der Einsatz von Cookies erforderlich ist, um unsere vertraglichen Verpflichtungen zu erfüllen. Zu welchen Zwecken die Cookies von uns verarbeitet werden, darüber klären wir im Laufe dieser Datenschutzerklärung oder im Rahmen von unseren Einwilligungs- und Verarbeitungsprozessen auf.

Speicherdauer: Im Hinblick auf die Speicherdauer werden die folgenden Arten von Cookies unterschieden:

Allgemeine Hinweise zum Widerruf und Widerspruch (sog. "Opt-Out"): Nutzer*innen können die von ihnen abgegebenen Einwilligungen jederzeit widerrufen und der Verarbeitung entsprechend den gesetzlichen Vorgaben widersprechen. Hierzu können Nutzer*innen unter anderem die Verwendung von Cookies in den Einstellungen ihres Browsers einschränken (wobei dadurch auch die Funktionalität unseres Onlineangebotes eingeschränkt sein kann). Ein Widerspruch gegen die Verwendung von Cookies zu Online-Marketing-Zwecken kann auch über die Websites https://optout.aboutads.info und https://www.youronlinechoices.com/ erklärt werden.

Cookie-Einstellungen/ -Widerspruchsmöglichkeit:Die Webseite speichert Cookies, damit besuchte Beiträge in der Übersicht auf der Startseite ausgeblendet werden können. Diese Informationen verbleiben nur auf den Endgeräten der Nutzer*innen und werden nicht vom Server ausgelesen, verarbeitet oder gespeichert. Über folgenden Link lassen sich die gespeicherten besuchten Beiträge im eigenen Browser löschen: Link

Wir verarbeiten die Daten der Nutzer*innen, um ihnen unsere Online-Dienste zur Verfügung stellen zu können. Zu diesem Zweck verarbeiten wir die IP-Adresse der*s Nutzer*in, die notwendig ist, um die Inhalte und Funktionen unserer Online-Dienste an den Browser oder das Endgerät der*s Nutzer*in zu übermitteln.

Weitere Hinweise zu Verarbeitungsprozessen, Verfahren und Diensten:

Erstellt mit kostenlosem Datenschutz-Generator.de von Dr. Thomas Schwenke

Was bringt die Zukunft? Versammeln wir uns um einen Tisch, halten wir zur Feier des Tages eine Séance! Zur Hilfe kommen Tarotkarten; die Ausgabe namens Hexen 2.0, die ich benutze, ist eine ganz besondere. Erstellt wurde sie 2009–2011 von Suzanne Treister. Die Künstlerin beansprucht zwar wie die historischen Medien verborgenes Wissen zugänglich zu machen. Doch ist ihre gegenwärtige Praxis äußerst pragmatisch. Die Karten ermöglichen keinen intuitiven Zugang zu göttlichen Sphären, sondern das umfangreiche Projekt, aus dem das 78-teilige Blatt hervorgegangen ist, beschäftigt sich mit staatlichen Programmen zur Cybernetik und der Kontrolle von Menschen, den verwobenen Geschichten des Internets sowie der Counterculture und Science Fiction. Kurz, es geht dieser Technoschamanin um die Verknüpfung digitaler Medien mit dem Militärkomplex, der Geschichte des Internets, den Aufstieg des Web 2.0, um nachrichtendienstliche Erfassung, Manipulation sowie um aktivistische Graswurzelbewegungen. Jede einzelne der Tarot-Karten entstand durch eine eingehende Recherche im Internet und der Auswertung des dort vorhandenen Wissens. Das Set weist zudem eine weitere Besonderheit auf, denn eine klassische Tarot-Session findet in der Regel zwischen zwei Personen statt. In diesem Fall kann auch eine Gruppe gemeinsam daran arbeiten „to reconfigure history and / or map out hypothetical future narratives“, wie es auf der Packung steht. Also los geht es: Was wird die Zukunft für Ulrike Bergermann bringen?

Die Weissagung mit Tarotkarten ist in Europa seit dem 14. Jahrhundert bekannt. Frauen* waren immer wieder an zentralen Stellen in diese Wissenskultur involviert, sei es als Kartenlegerinnen, Medien oder wie Pamela Colman Smith und Frieda Harris als die Gestalterinnen wichtiger Decks wie dem Rider-Waite oder dem Crowley Thoth Tarot. Aber genug Geschichte, was nun sagen die Karten in ihrer Formation als sogenanntes Keltisches Kreuz, dem für alle Lebensfragen empfohlenen System?

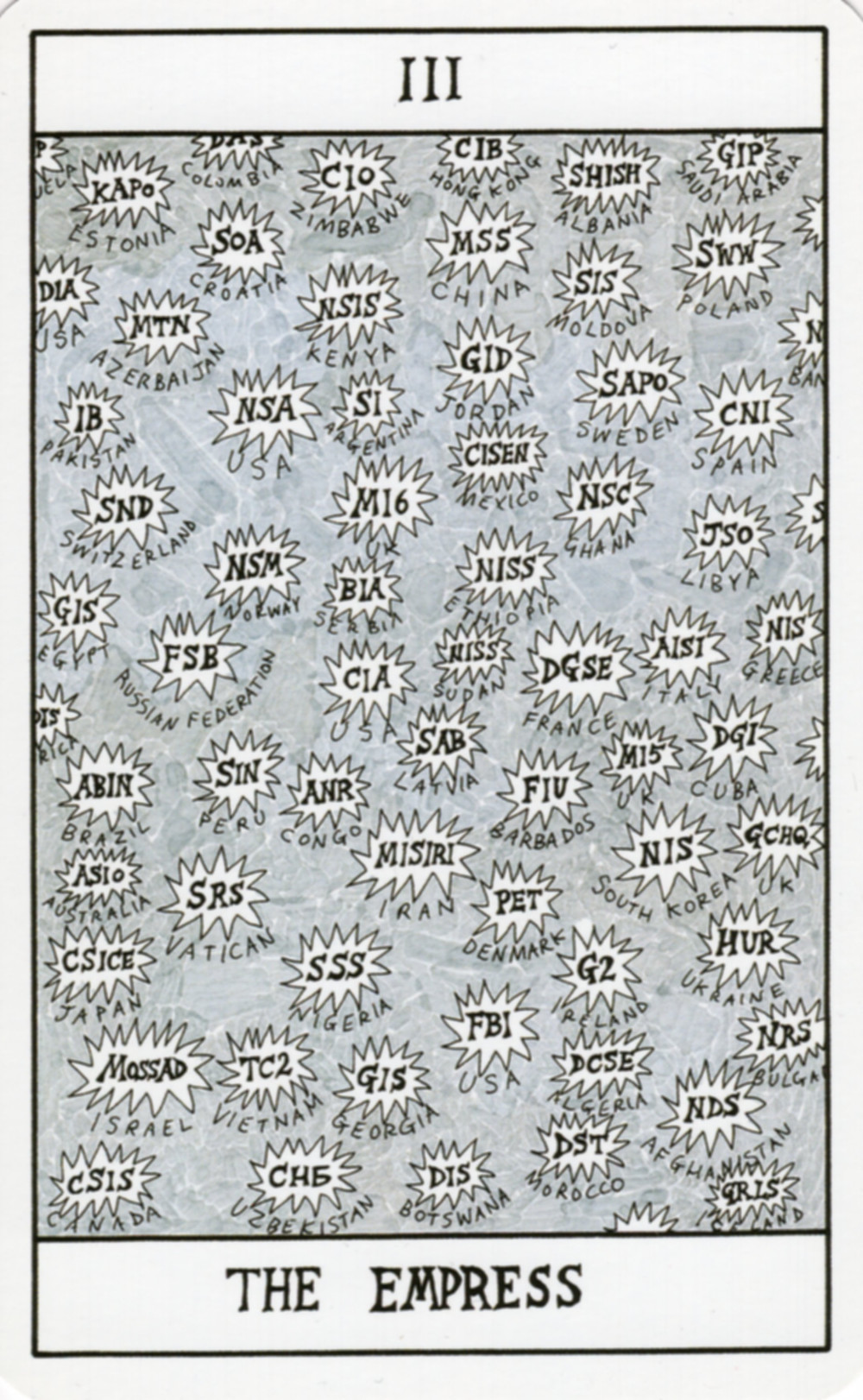

1. Die Ausgangssituation bestimmt The Empress III, eine Sammlung von Geheimdiensten, die in zackigen, sternenartigen Feldern vor einem grauen Hintergrund auftauchen und „Gis“, „Nis“ oder „NSC“ zischen. Es handelt sich um eine „Große Arkana“ genannte Trumpfkarte und es entsteht die Frage, wie die Herrscherin sich zu all diesen Behörden und den von ihnen verwalteten und gesammelten Nachrichten und Informationen verhält. Ist eine Sabotage möglich? Die Karte stand erst auf dem Kopf, es ist also an dieser Stelle noch nicht klar, wer hier wen wie im Griff hat oder auch nicht.

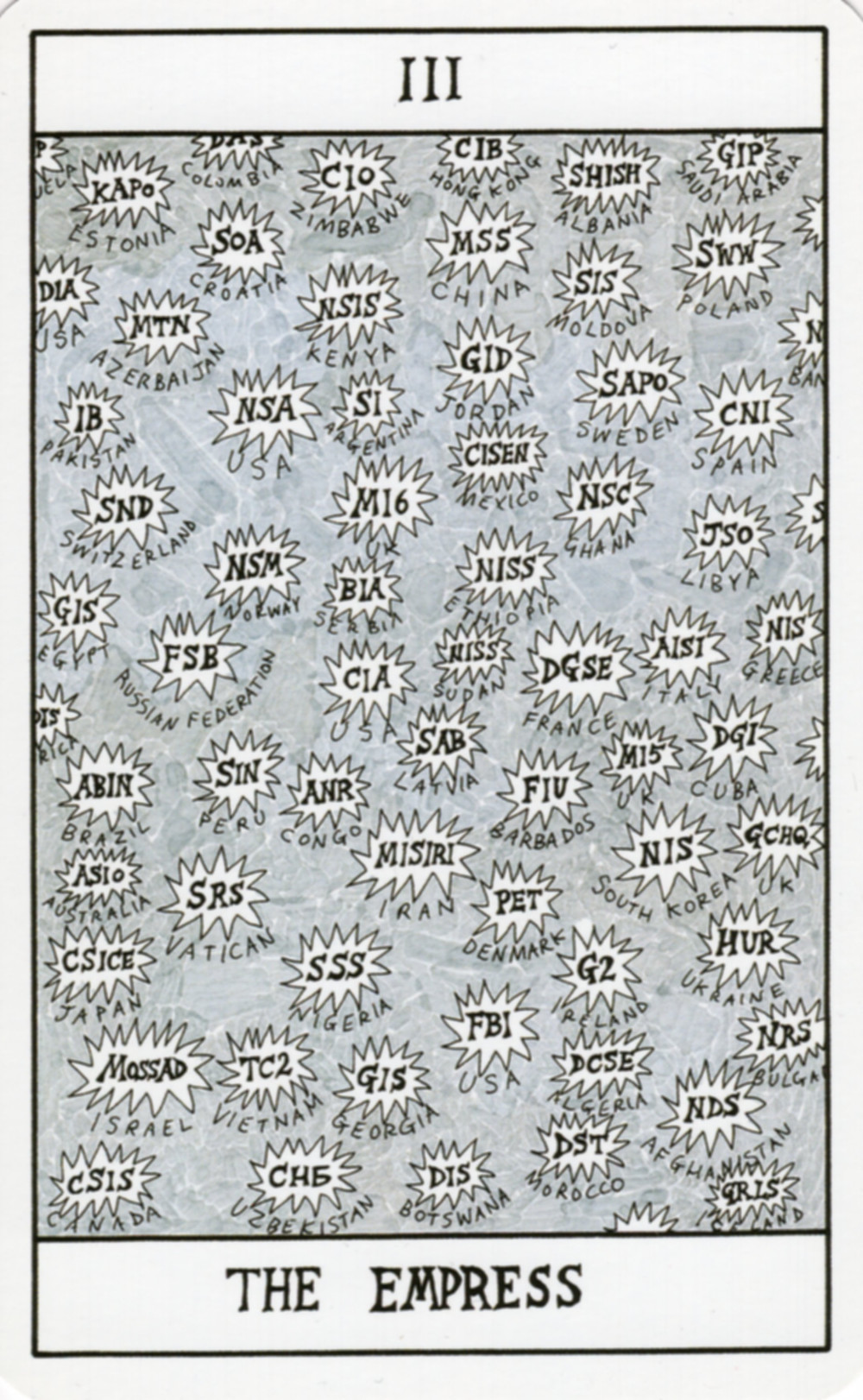

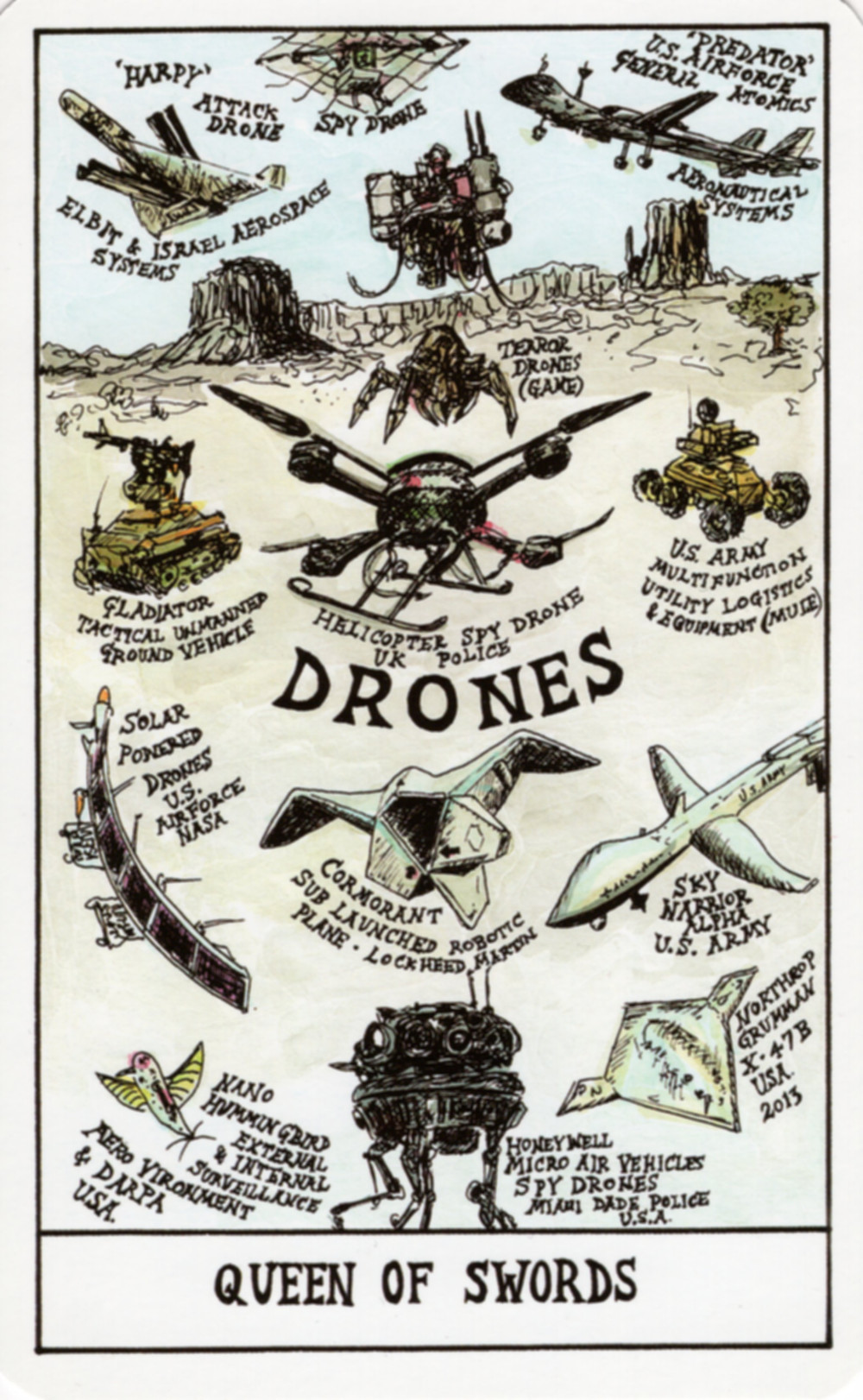

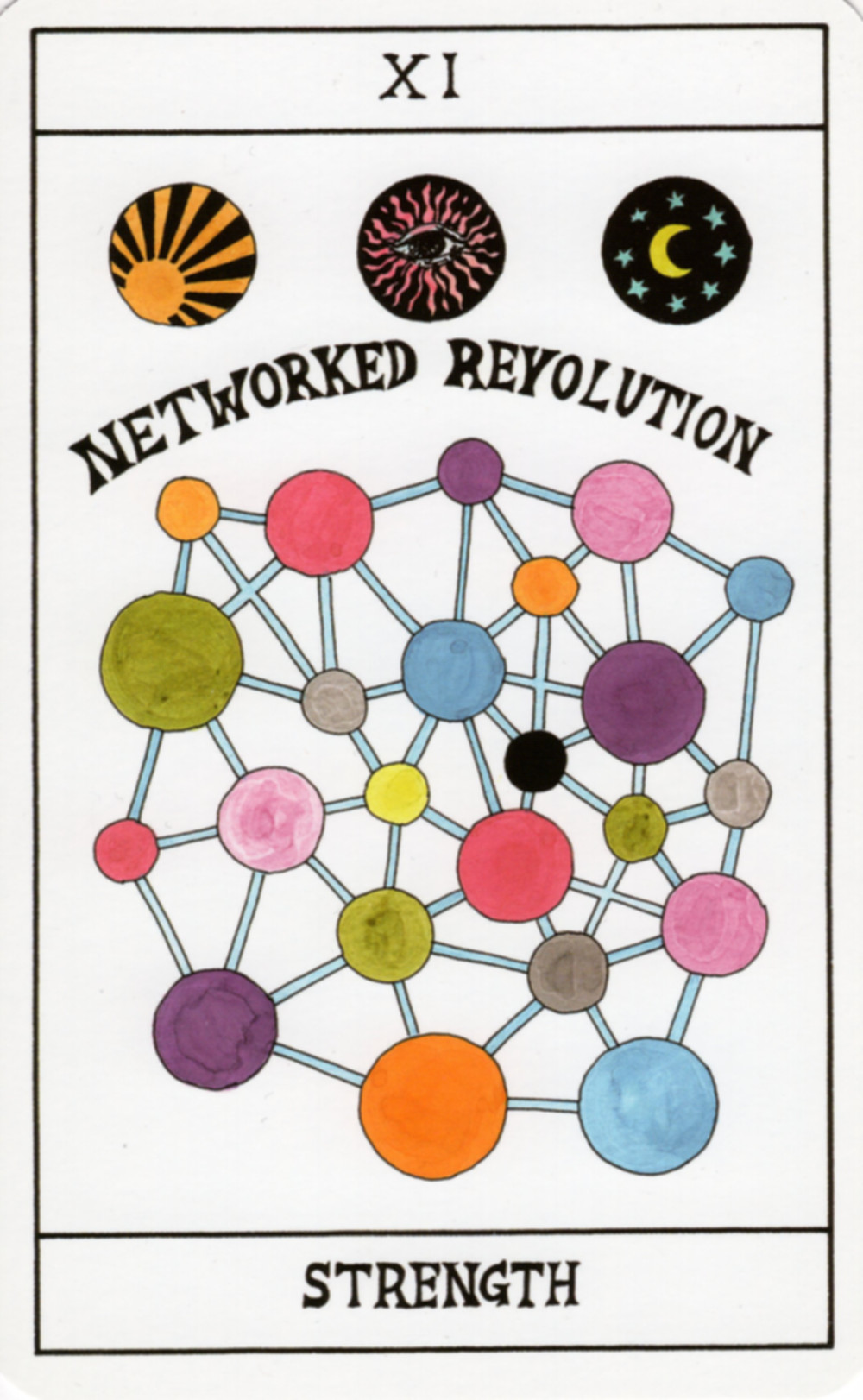

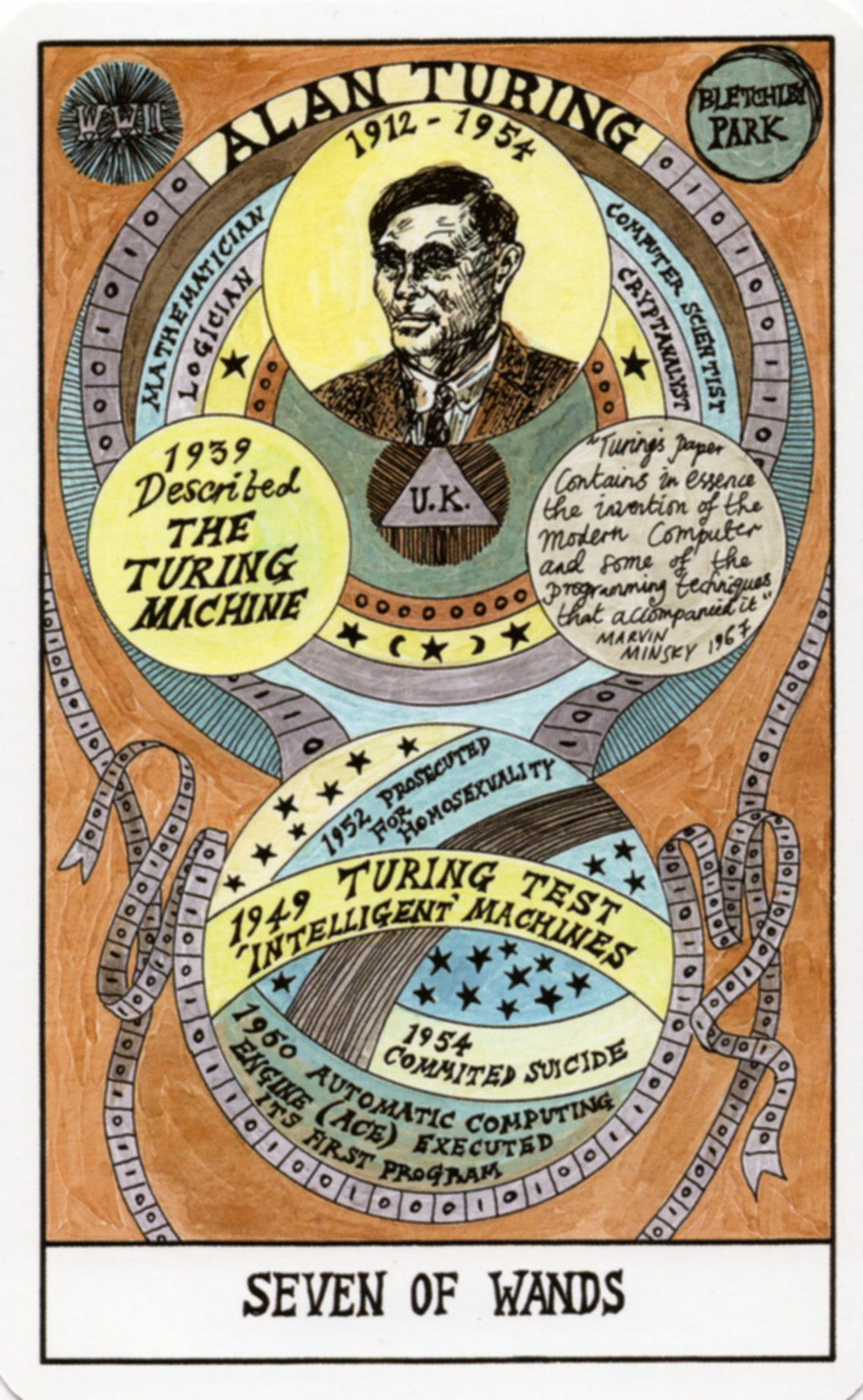

2. Weitere Einflüsse verstärken die hier vorliegende und sich ausbreitende Paranoia, so zeigt sich auf dieser Position die melancholische Queen of Swords, eine Karte, welche diverse Drohnen portraitiert. 3. Es kommt jedoch sehr schnell Hilfe, denn eine weitere Trumpfkarte repräsentiert bewusste, rationale Aspekte: Strength XI, ausgeschmückt mit einer energiereichen wie farbenfrohen „Networked Revolution“, wie sie sich einst der Cyberfeminismus erhofft hatte und wie sie in zahlreichen Varianten fortlebt. Sehen wir weiter. 4. Unbewusste, emotionale Aspekte sind mit Seven of Wands von Alan Turing anwesend. Bleiben wir positiv, Turing war queer und hat einen Test zum Vorhandensein von künstlicher Intelligenz entworfen, der Schlüssel, den die Künstlerin mir empfohlen hat, listet für diese Karte zudem Erfolg und feurige Diskussionen.

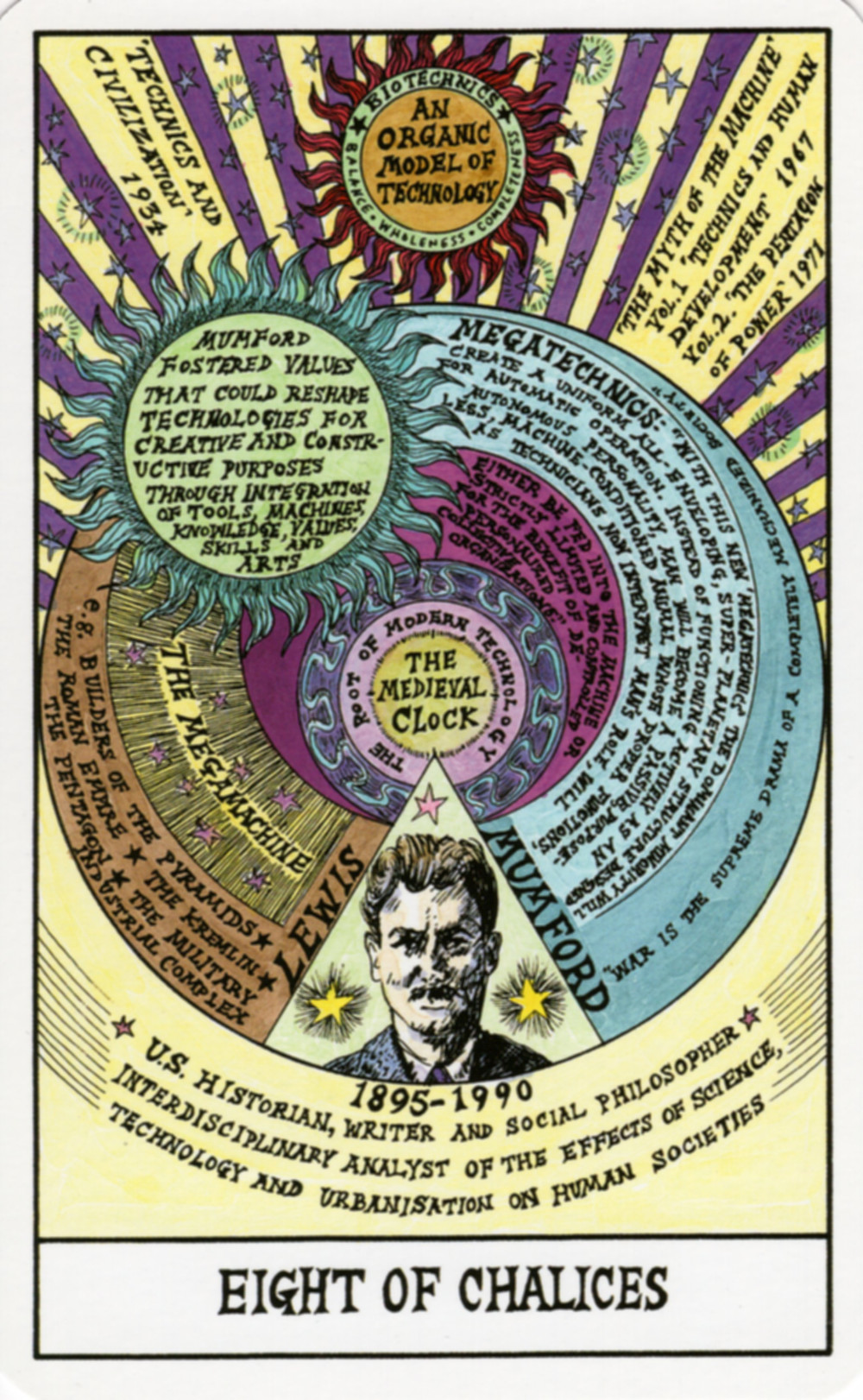

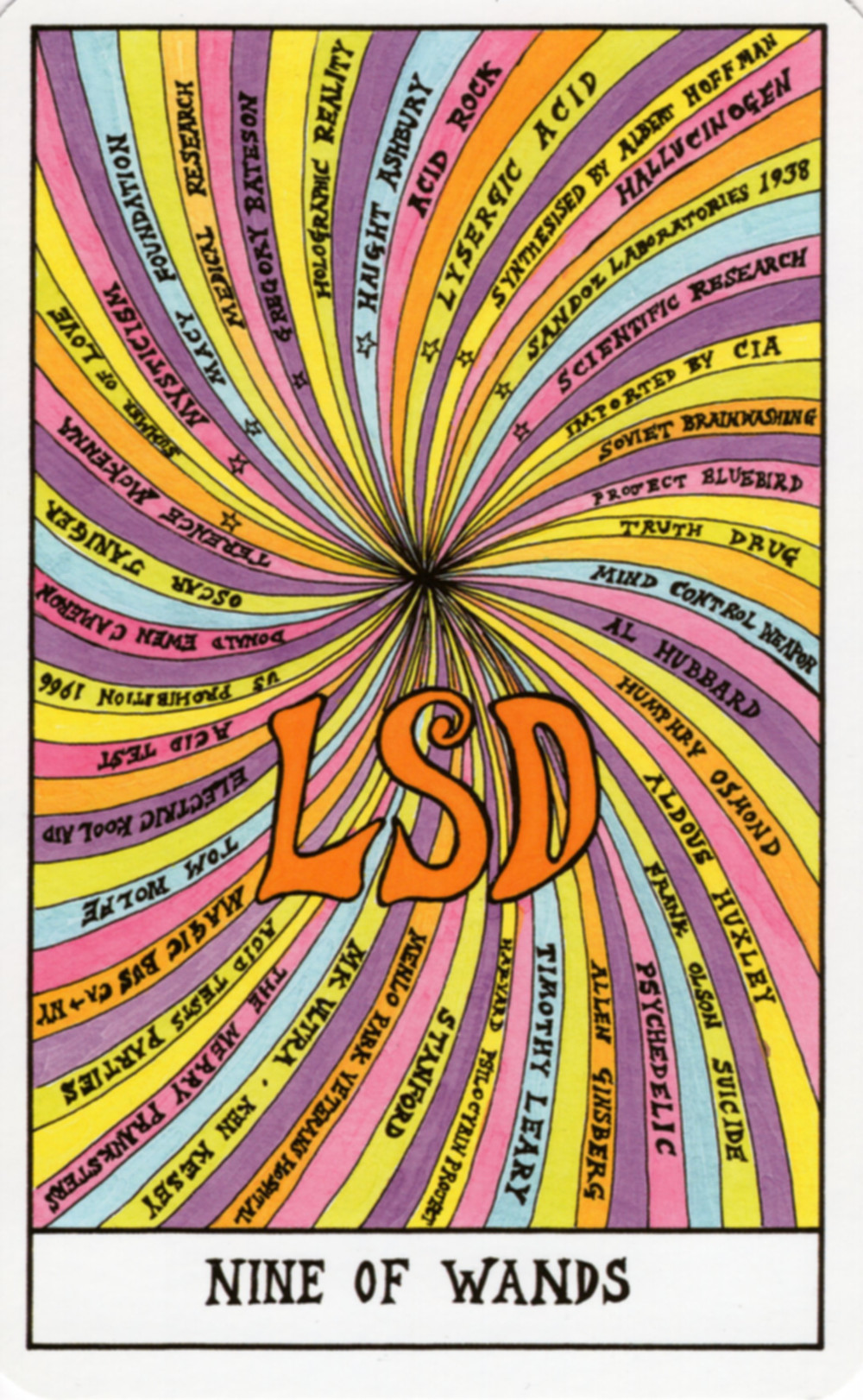

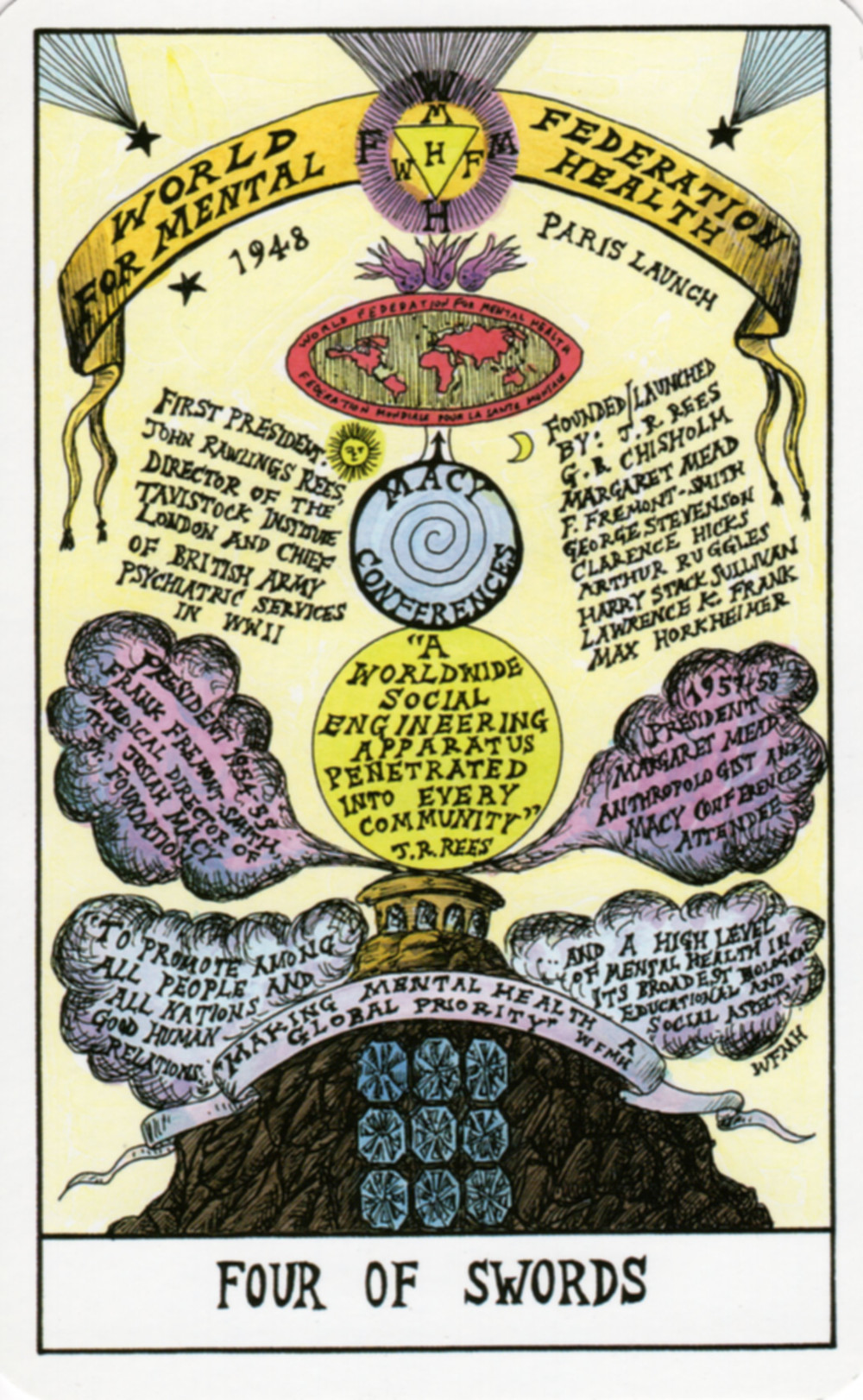

5. Die jüngere Vergangenheit wird von Eight of Chalices und Lewis Mumford bestimmt, vielleicht die Hoffnung auf eine die globale Megamaschine aushebelnde natur- und menschenverträgliche Technik. 6. Die nähere Zukunft erleuchtet mit Nine of Wands dann in den Strahlen von sehr viel hellseherischem LSD – ein durchaus zweifelhafter Spaß, der sich zwischen Gehirnwäsche, Mystik, Acid Test Party, und einem Roadtrip mit Gleichgesinnten ansiedelt. Wollen wir auf Letzteres hoffen! 7. Und was sagt Ulrike laut den Karten zu all dem? Das intellektuell ausgerichtete Four of Swords sagt, „diese Welt ist crazy!“ Hier erscheint die NGO und grassroots-Organisation „World Federation for Mental Health“, Margaret Mead, Teilnehmerin der Macy Conference, war hier einst Präsidentin.

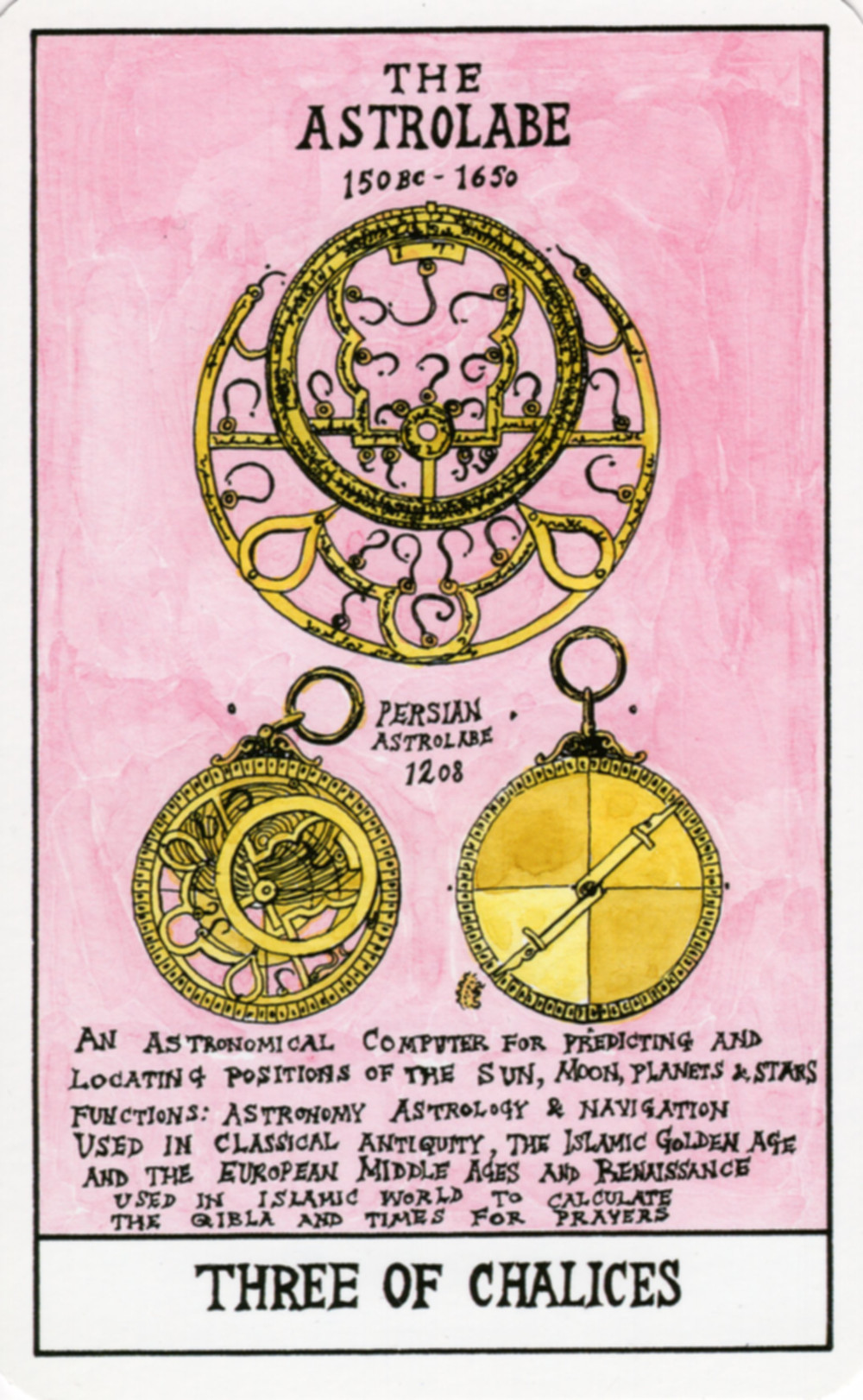

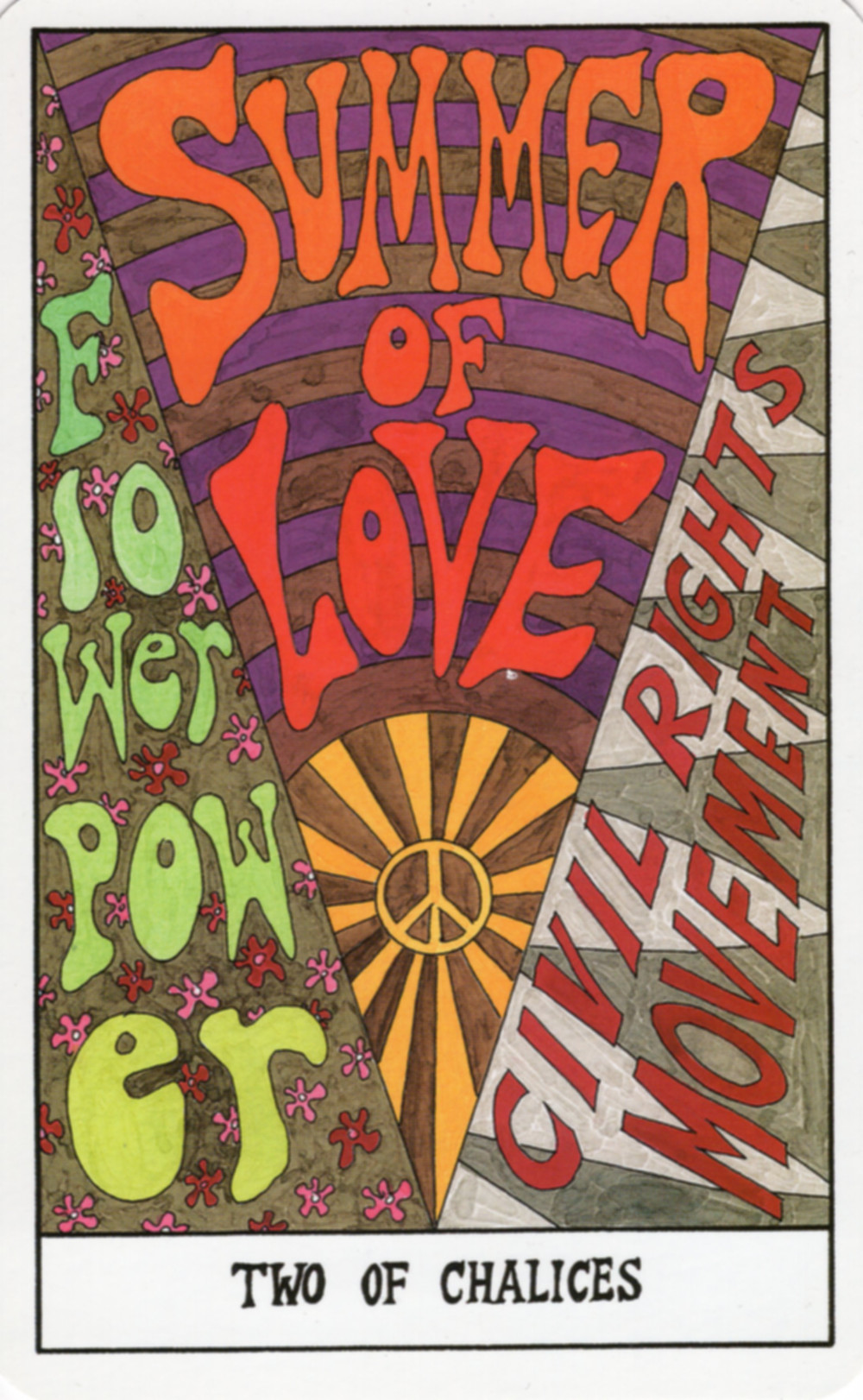

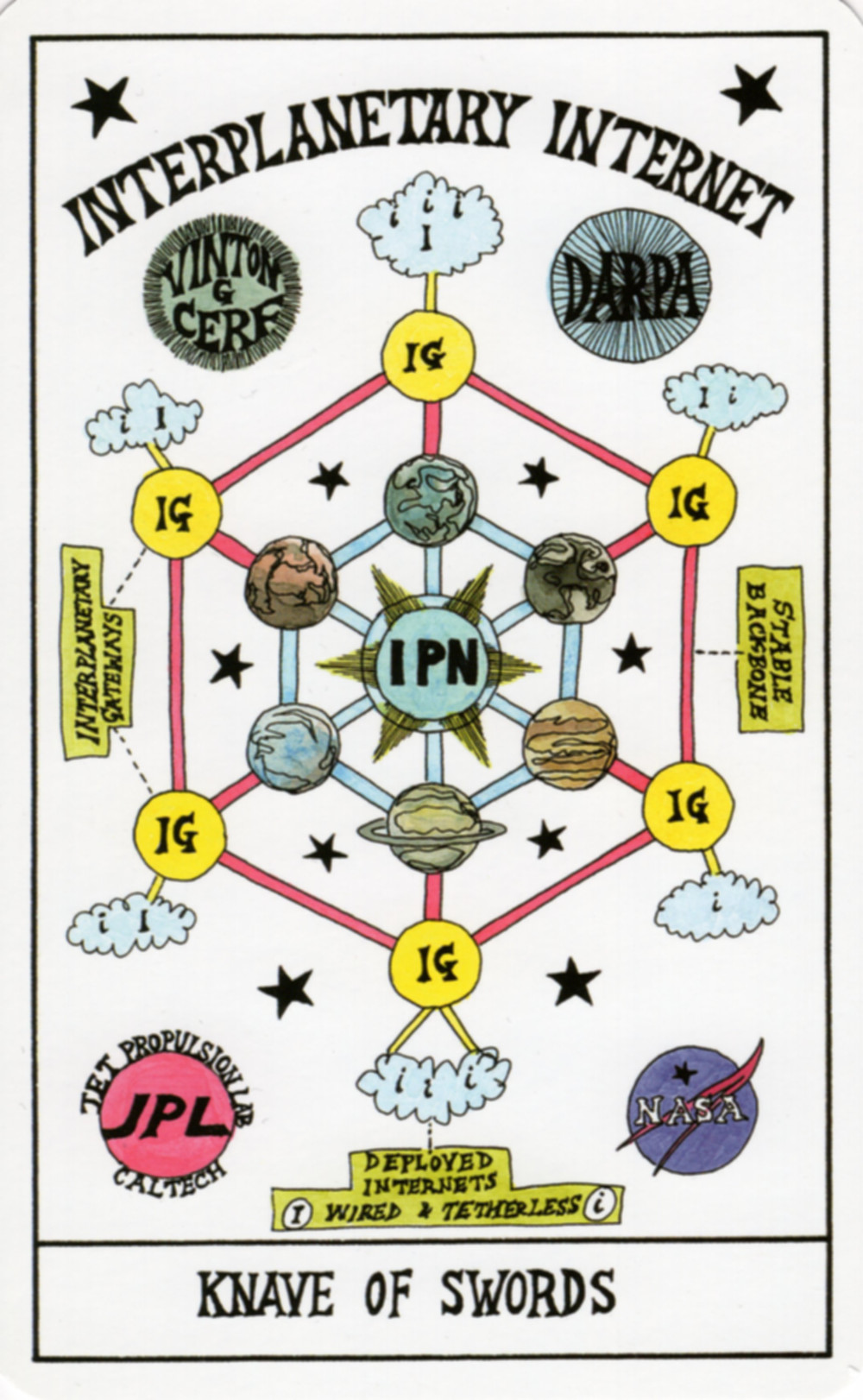

8. Die Umwelt rät jedoch durchaus emotional und mit dem für Balance stehenden Three of Chalices: Erst mal mit einem Astrolabium ausmessen, abwarten, die eigene Position bestimmen. Dass die weibliche Form von labium nun labia ist, kann kein Zufall sein, sagen die listigen Hexen. Es macht sich bei 9., Two of Chalices, dann ohnehin der Summer of Love und das Civil Rights Movement bemerkbar, es steht also eine Feier an, es könnte nicht präziser vorhergesagt werden! Auch wenn das Thema Flower Power den Karten zufolge bei der Gefeierten durchaus Skepsis hervorrufen kann. 10. Das Ergebnis ist also sternenklar: Mit dem scharfen Knave of Swords geht es dann zusätzlich weiter um investigative Forschung unter anderem im Interplanetary Internet. Suzy Treister arbeitet zurzeit auf jeden Fall an Hexen 3.0. Wir werden sehen, was die Zukunft bringt! Am besten navigieren wir dabei gemeinsam.

Aber erst einmal mit einer Arbeit der Künstlerin Nadja Kurz:

Happy Birthday liebe Ulrike!!